ICOM IC-7300 固件逆向

最近突发奇想想看看ICOM的短波发射机的固件

就花了一晚上时间写了个算法解压了它

我作为懒人,肯定懒得写分析日志

所以给出两条提示:

1.找到正确的头,大胆删无用数据

2.Lempel–Ziv–Storer–Szymanski(LZSS)压缩算法

在此提供成功解压后的IC-7300的1.40版本固件,发布于2021年2月26日

点此下载

同时得知该设备的AP为RENESAS RZ-A1,是ARM架构,有空再用IDA看看再写下一篇分析日志(咕咕咕~)

Nothing Here...

最近突发奇想想看看ICOM的短波发射机的固件

就花了一晚上时间写了个算法解压了它

我作为懒人,肯定懒得写分析日志

所以给出两条提示:

1.找到正确的头,大胆删无用数据

2.Lempel–Ziv–Storer–Szymanski(LZSS)压缩算法

在此提供成功解压后的IC-7300的1.40版本固件,发布于2021年2月26日

点此下载

同时得知该设备的AP为RENESAS RZ-A1,是ARM架构,有空再用IDA看看再写下一篇分析日志(咕咕咕~)

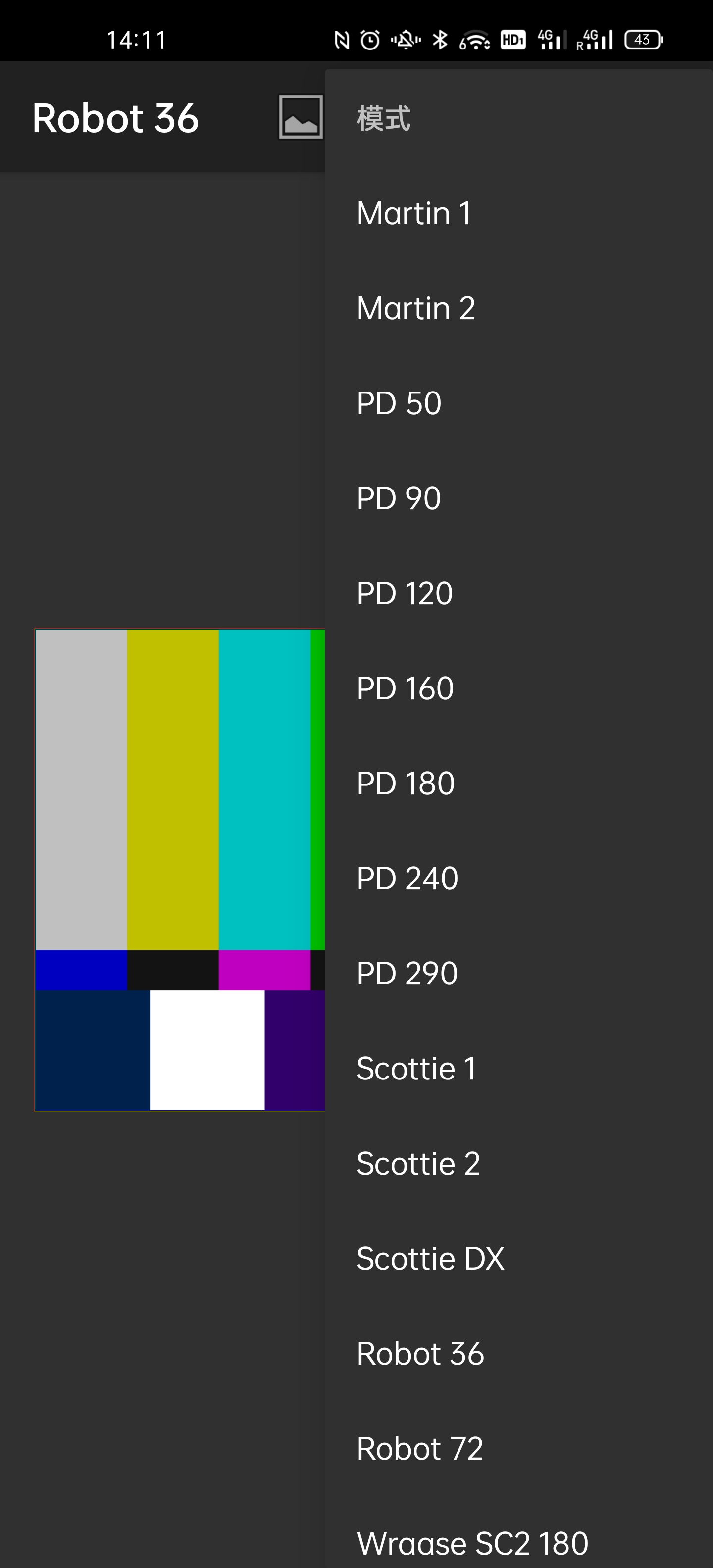

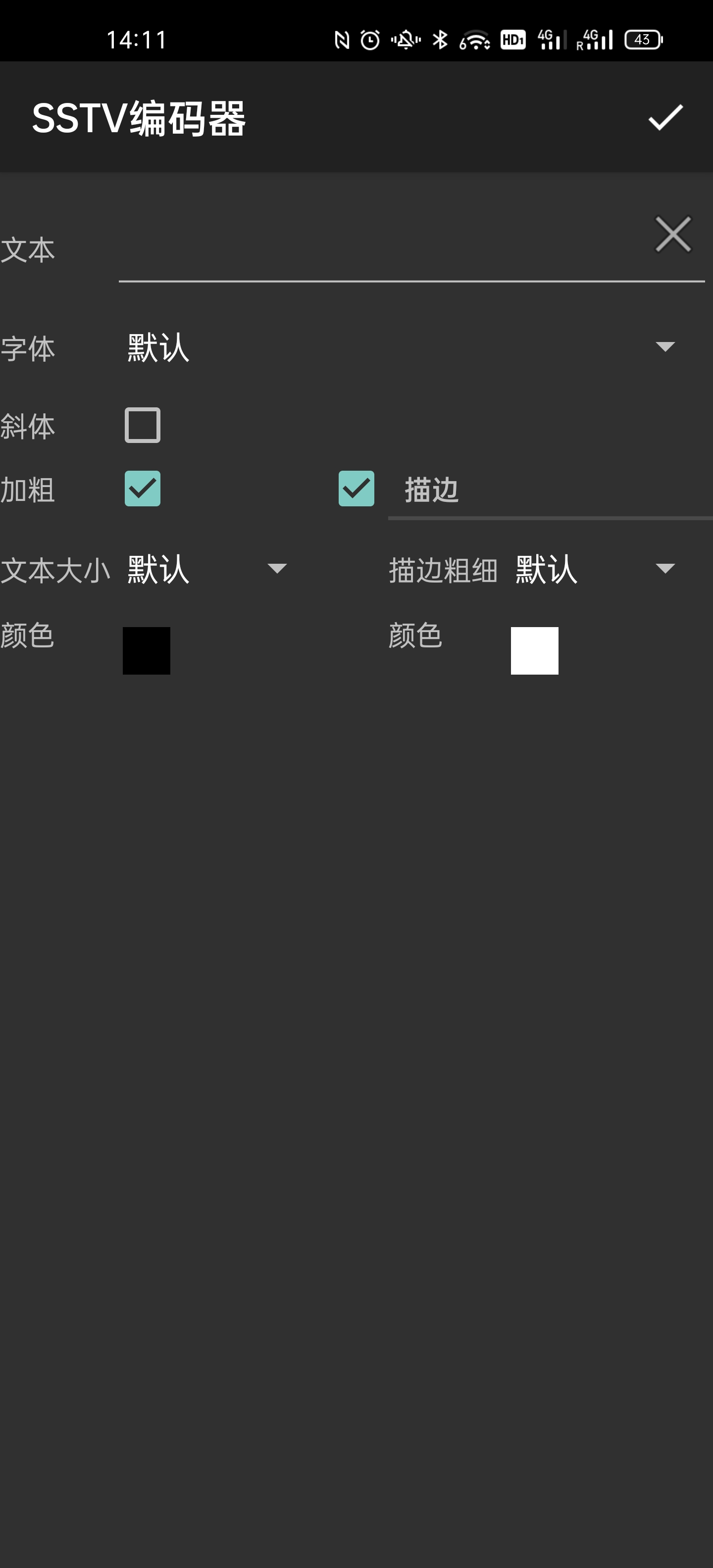

这是慢扫描电视的编码器

2021年全新版本汉化

更新内容

1.同步原作者版本至2.5(更新内容:Android 10 support)

2.修正DEX内的"Saving"等语句为中文

3.添加ARSC字串"outline_size"为“描边粗细”以修正原作者共用字符串之问题,使得汉化完整

4.添加繁体中文支持,语句风格已做对应处理

注意:由于2018年版本所使用签名丢失,本次更新不可从旧版本直接更新,敬请卸载前个版本再执行本版本之安装,感谢合作

截图

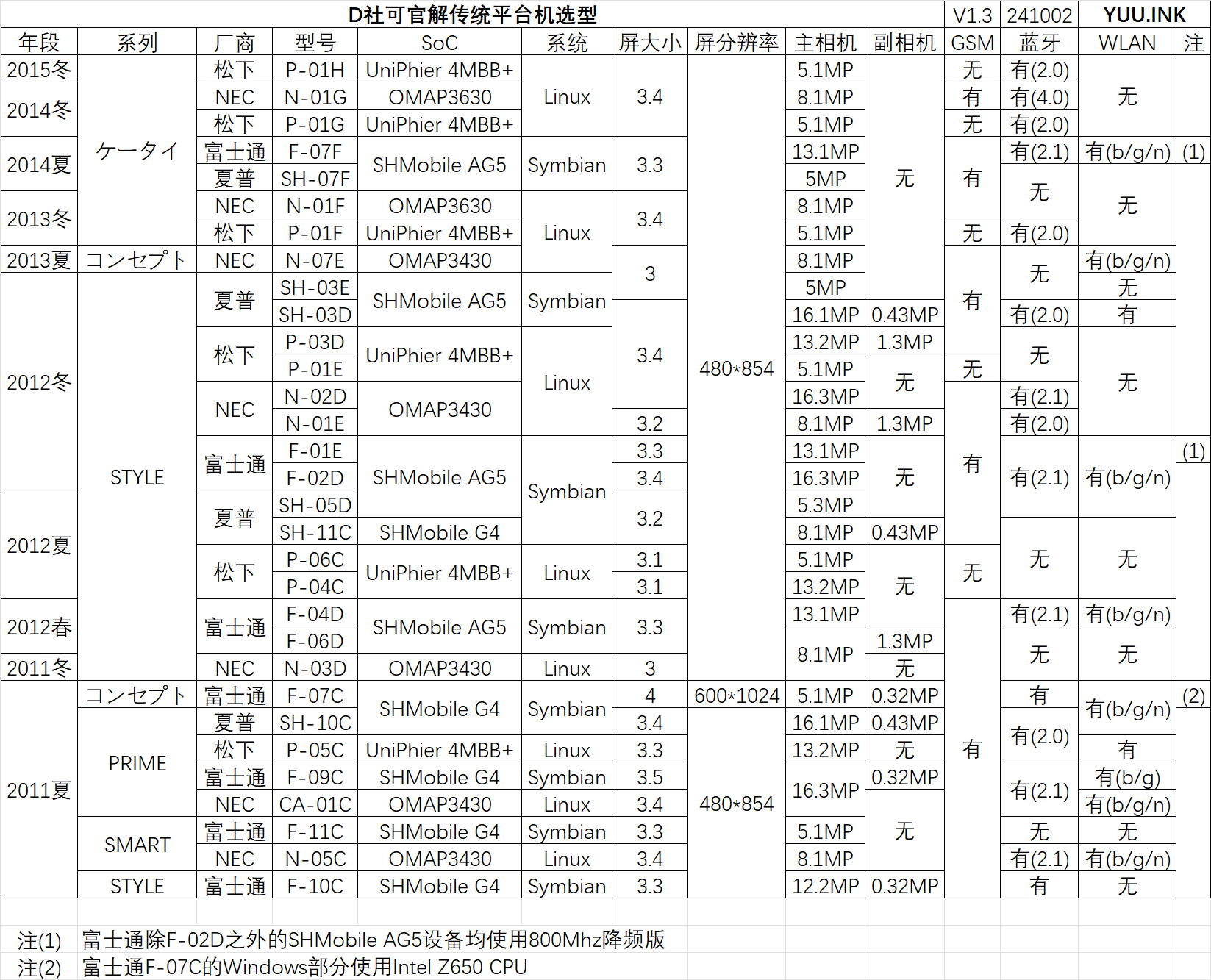

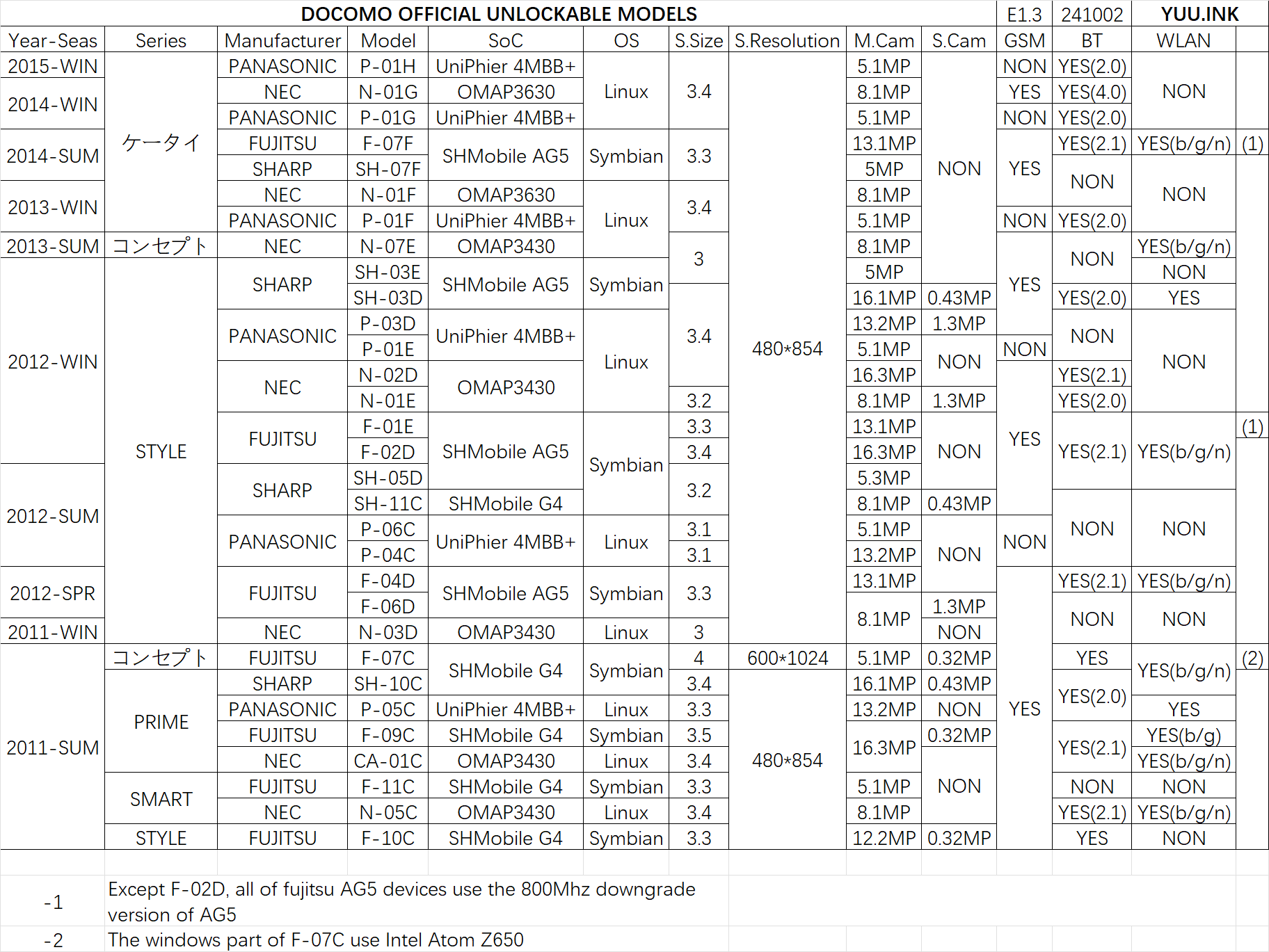

SH-Mobile 是由瑞萨、三菱、日立、富士通和夏普联合开发的移动处理器系列。

应用层系统:

SH-Mobile AG5 (R8A73A00(SH73A0))

SH-Mobile G4 (R8A73777(SH7377))

SH-Mobile G3 (R8J7367/R8J7368(SH7367))

SH-Mobile G2 (R8J73657/R8J7359)

SH-Mobile G1 (R8J7347)

UniPhier 是由松下主导开发的SoC系列,主要基于 Linux 系统。

UniPhier 4MBB+ (MN2CS0038)

UniPhier 4M (MN2CS0036)

UniPhier 3M (MN2CS0035)

Medity 是由 NEC、松下和德州仪器组成的 Adcore-Tech(株) 联合开发的处理器系列,主要基于 Linux 系统。

M2 (μPD77620)

M1 (MC-10038F1)

更新日志:

1.2->1.3(Oct.02-2024):

1.修改P-05C的CPU信息

1.1->1.2(Nov-3.2022):

1.优化整体结构

2.添加注释栏

1.0->1.1(Nov-27.2021):

1.修正F-07C分辨率错误问题

2.添加F-07C的第二CPU信息为SH-Mobile

设备信息

| 项目 | 参数 |

|---|---|

| SoC | MSM8974AB |

| RAM | 2GB LPDDR3 |

| Flash | 16GB eMMC4.51 |

| 显示 | 1080p 5.5寸 S-CG Silicon |

| 主相机 | 13.1MP |

| 副相机 | 2.1MP |

| 电池 | 2610mAh |

| Android版本 | 4.4.4 |

| 内核版本 | 3.4.0(arm) |

| 运营商 | SoftBank |

感谢

Qualcomm CodeAurora:Code Aurora

Team Win Recovery Project:GitHub - omnirom/android_bootable_recovery

SHARP OSS:AQUOS CRYSTAL X|オープンソースソフトウェア|開発者向け情報

更新日志

3.5.1_9-0-v1

<MAR.19-2021>

1.修复电池电量显示为0%的问题

2.修复充电状态不识别的问题

3.升级TWRP版本至3.5.1

4.合入官方S0030版本开源的改动

3.2.3-0-v1

<JUL.19-2019>

1.首次发布

截图

下载

下载

| Bug代号 | Bug详情 | 发现时间 | 解决方式 |

| 合入CAF的Power Supply支持 | |||

| 合入CAF的Battery支持 移除部分shbatt支持 |

如果还有Bug,请于评论区反馈,感谢支持