富士通F-03G安卓平板完整ROOT

最近收了个古早的安卓平板,由于配置还行,尚感觉堪用。但由于系统自带垃圾软件太多,故想办法直接ROOT了它

基于CVE-2017-8890编写ARM32移植及构造ROP Chain

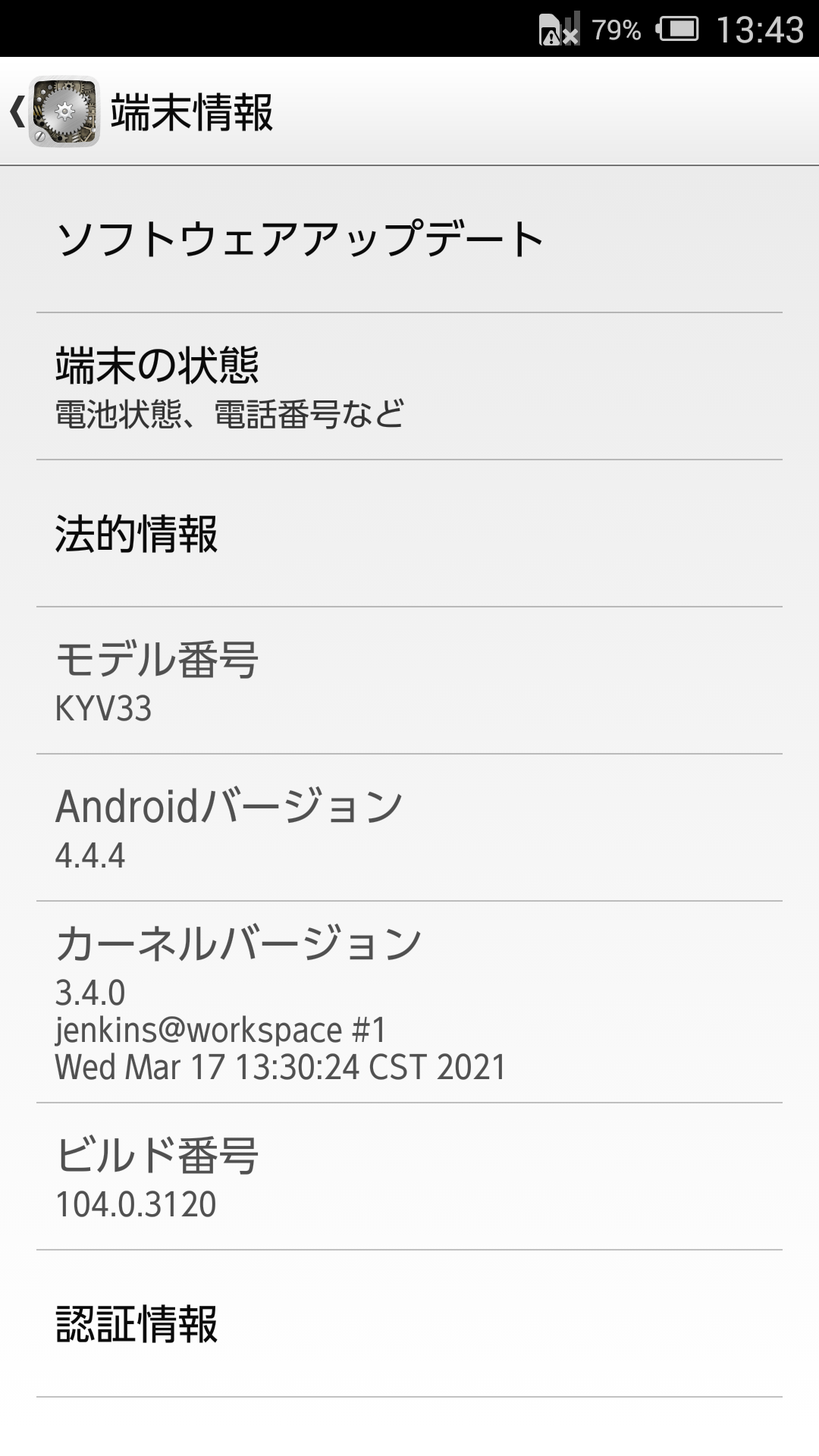

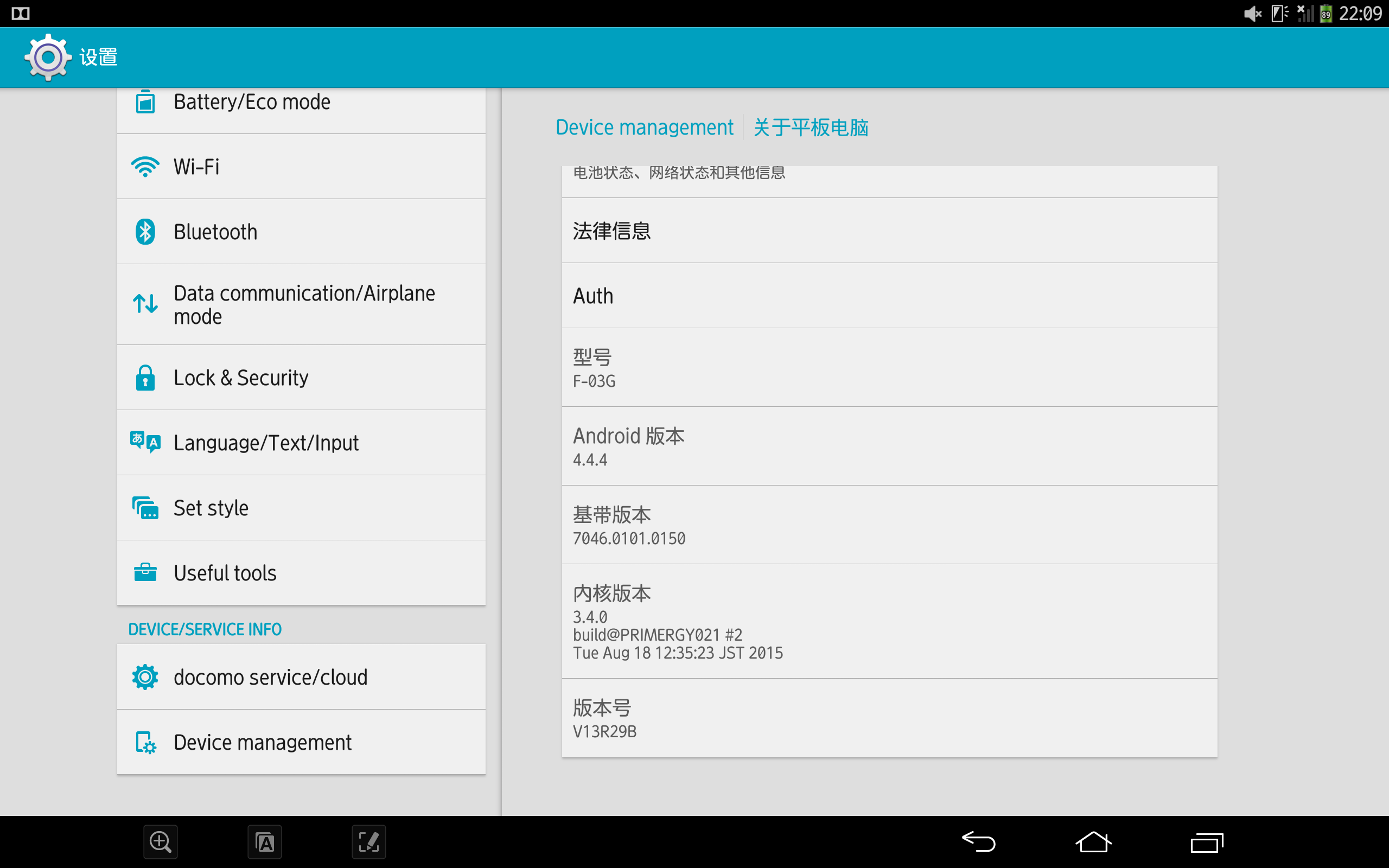

设备信息

SoC:QCOM MSM8974

RAM:2GB

Flash:64GB

Android版本:4.4.4

Linux版本:3.4.0

软件版本:V13R29B(可能兼容:V11R27F/V12R28B)

截图

由于该设备仅用于测试用途,故未安装权限管理器,在此使用给Settings添加语言作为ROOT成功之范例

注意

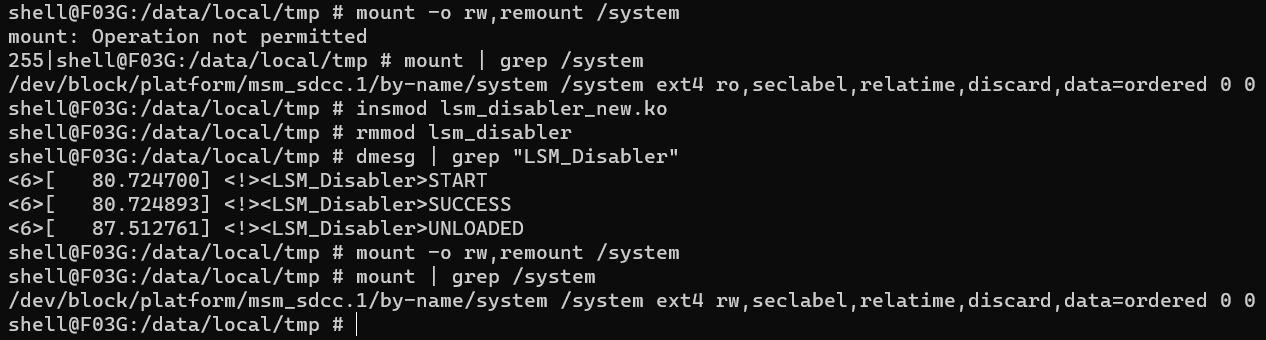

由于富士通使用私有的LSM进行保护内核功能,请在使用exp提权之后,直接insmod LSM_Disabler.ko,如Shell无任何返回(于Dmesg会返回<!><LSM_Disabler>SUCCESS),再执行rmmod lsm_disabler即可完整解除保护

感谢

thinkycx提供的CVE-2017-8890Exploit代码以及实现思路