韩国URoad LFM300(R)随身WiFi解除网络锁和系统更新包

前言

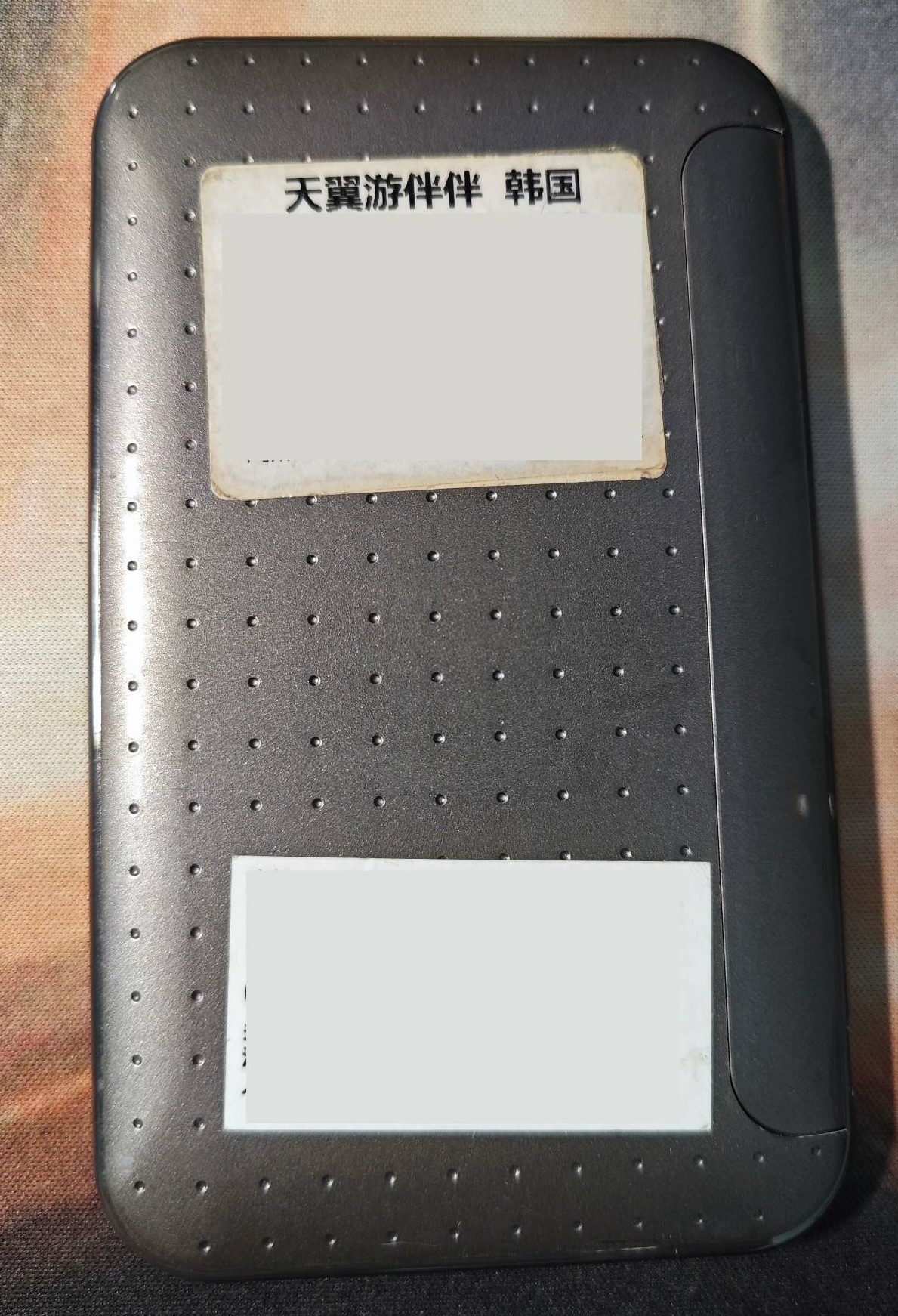

最近在逛某宝的“老王电子数码DIY"库存品店,发现了一个6块6毛钱的随身WIFI,觉得挺便宜的就购入了,到手之后做了一些很简单的分析,发现其可以解锁并且正常使用,以下为分析和解锁的流程。

初步

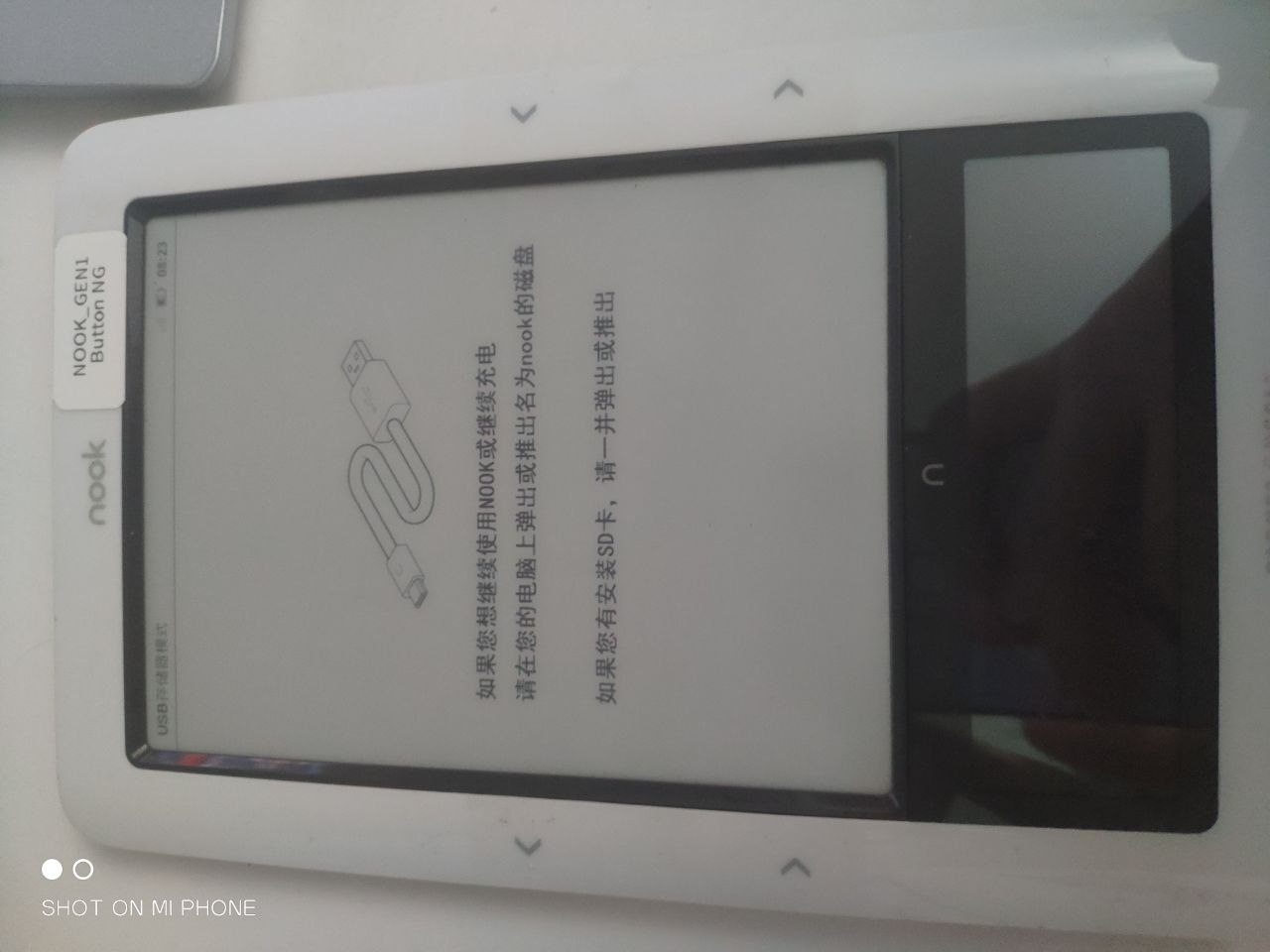

以下为刚刚到手的样子,很明显是某出境随身WIFI租赁公司租赁韩国SKT运营商的产品。

收到时候没有电池,不过这个设备支持完全USB供电,仅需5V2A即可。

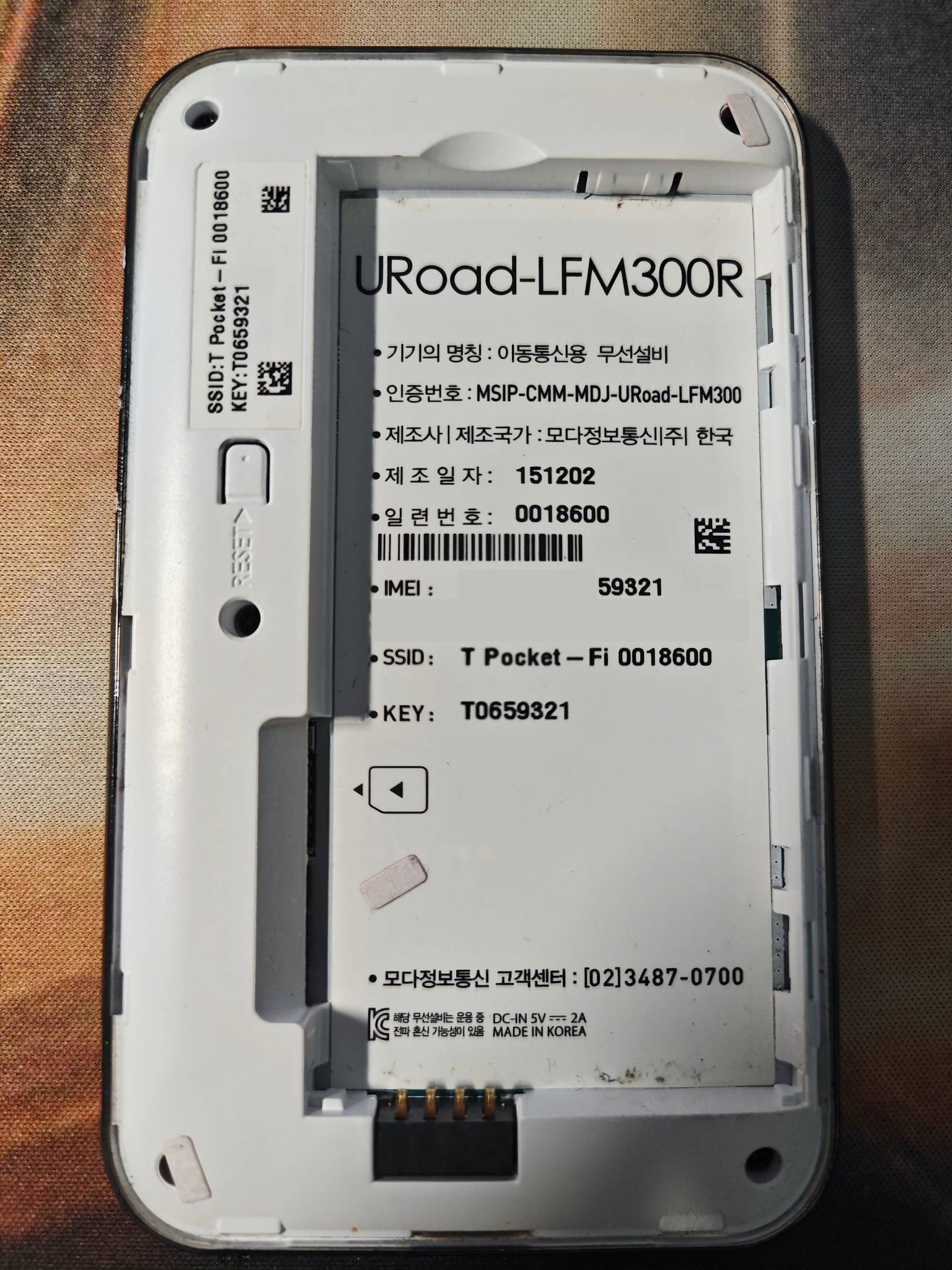

翻到背面,可以看到型号为LFM300R和SN,IMEI等信息

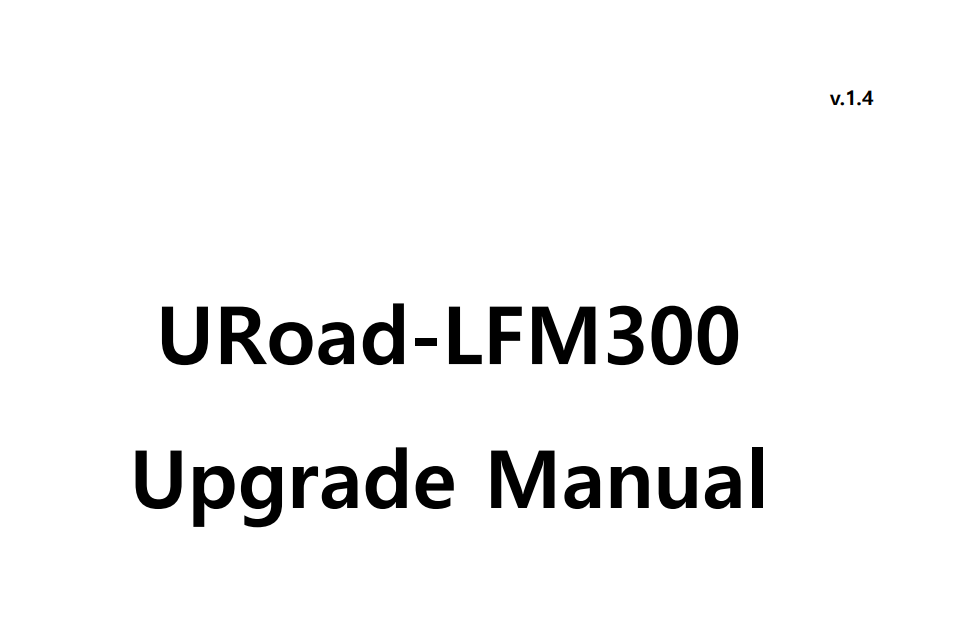

通过型号,成功通过网页时光机找到了这个机器的官方指南

在这里请留意你的设备IMEI的最后四位数和IMEI上方的SN,之后解锁流程中需要使用

初探

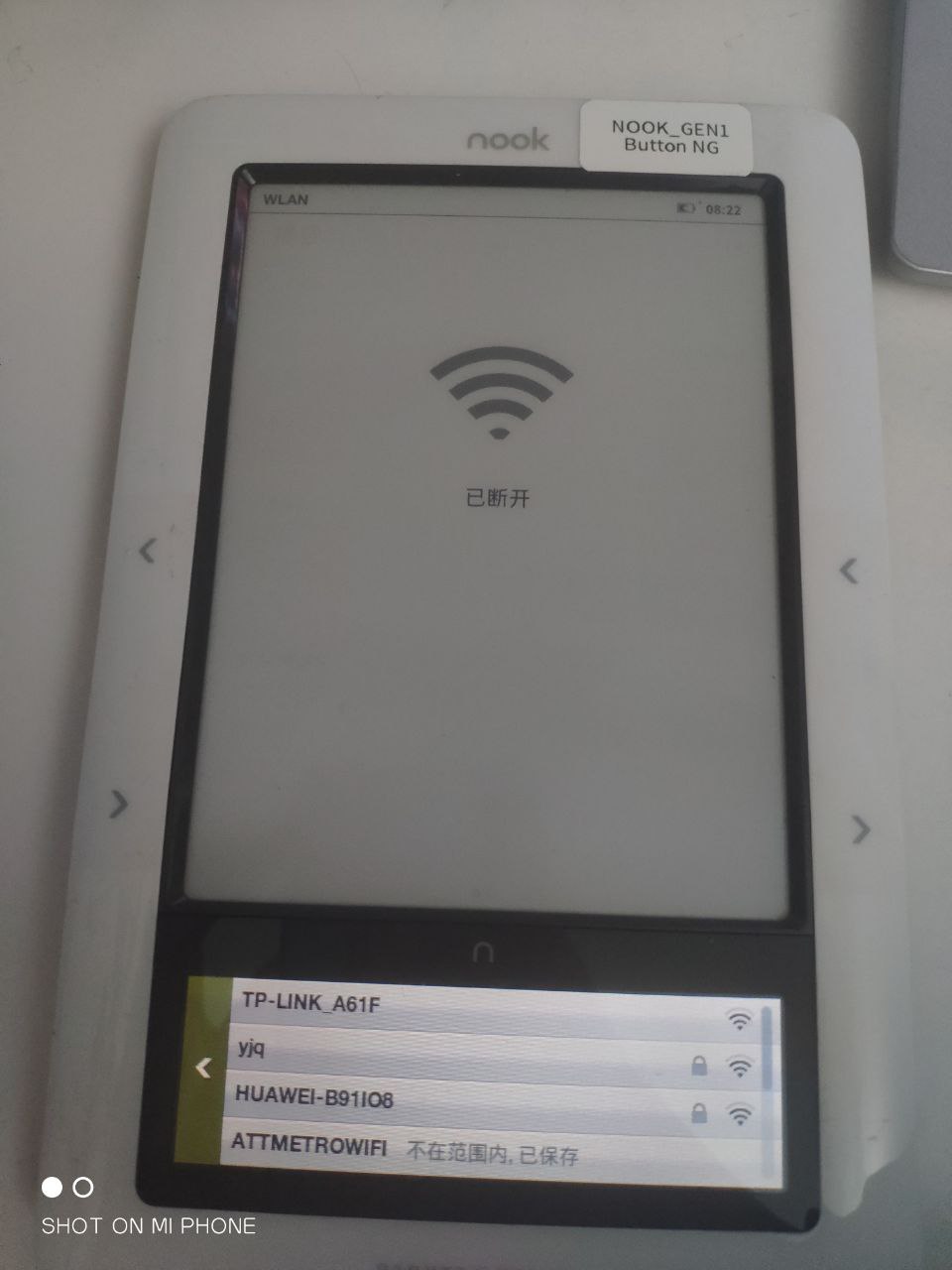

直接插入我们自己的SIM卡,由于店家在商品介绍里面就有写是网络锁,所以肯定是不能直接使用的。

设备上的指示灯也显示是告警状态

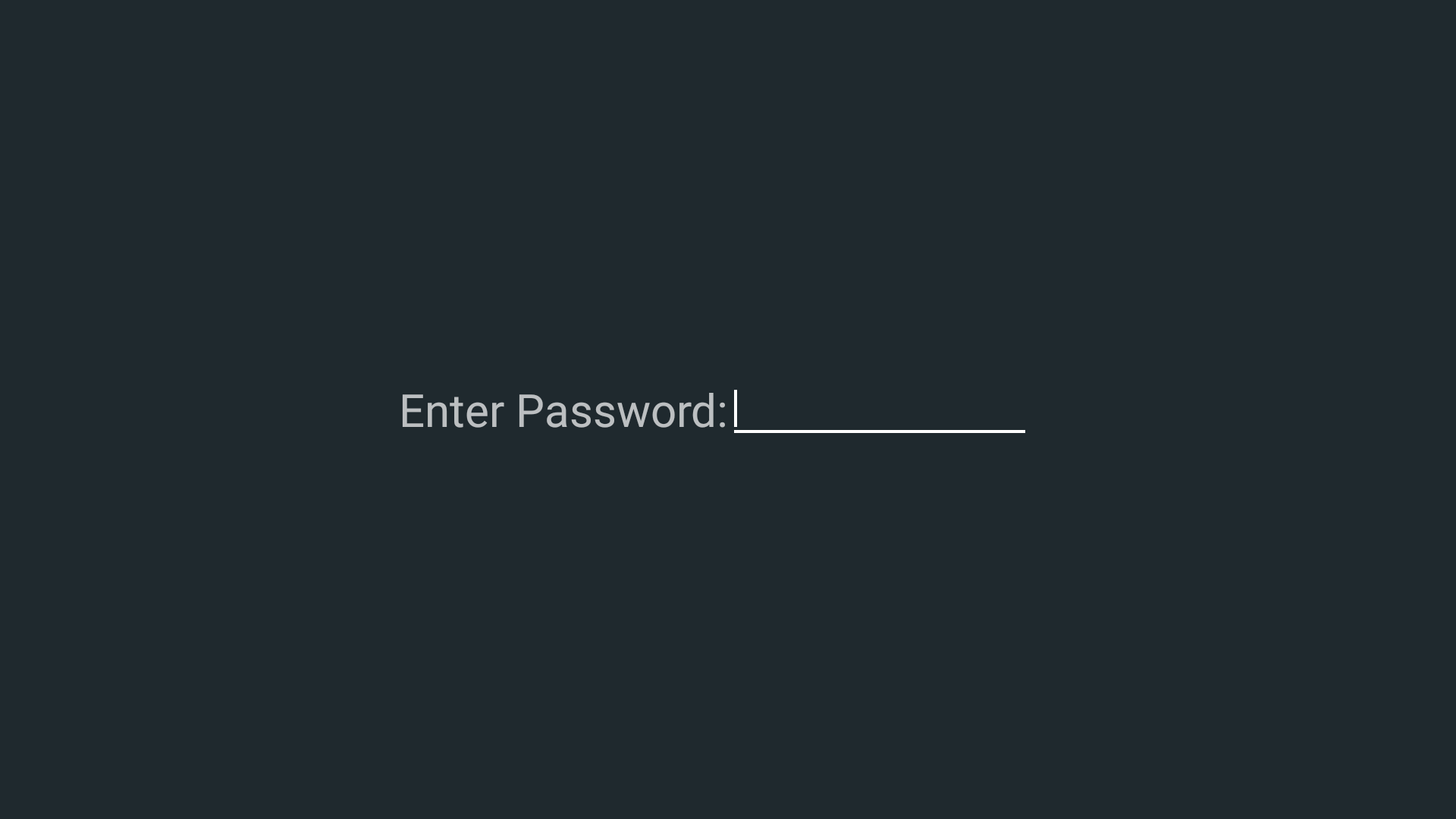

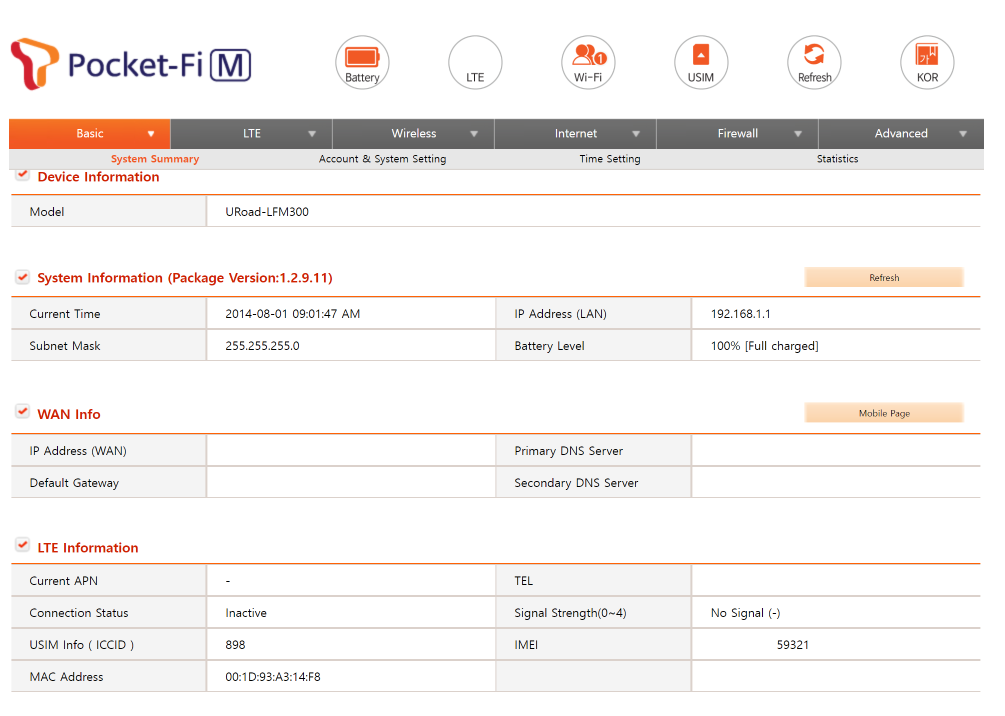

然后我们通过http://192.168.1.1来登录到用户面板

用户面板用户名为user,密码为左侧贴纸上的Wi-Fi PSK密码

进入用户面板之后可以在右上方点击ENG切换到英文界面

在这里我们可以看到已经读卡,但是仅限于读到了ICCID,网络状态为Inactive无法使用

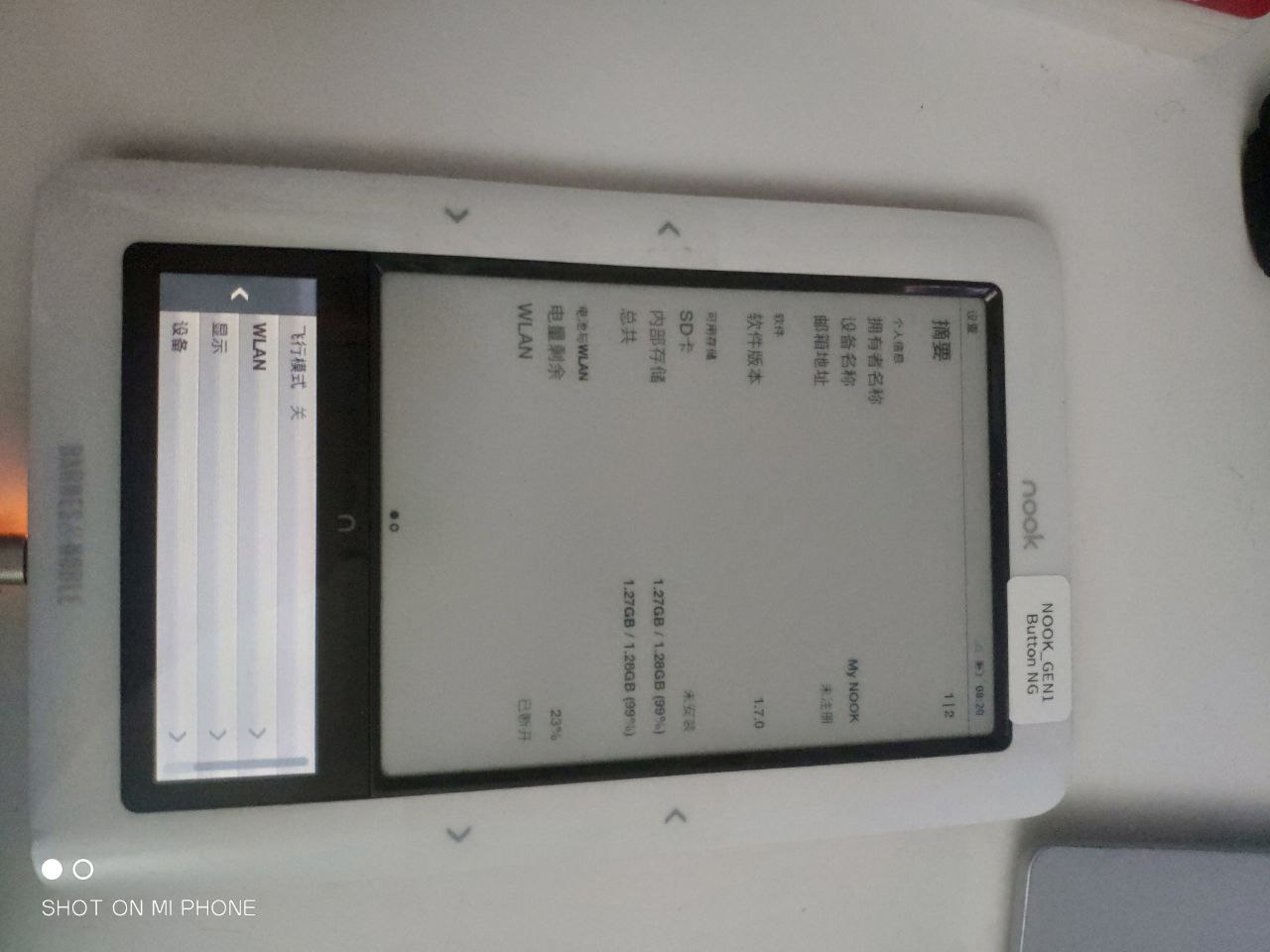

管理员面板

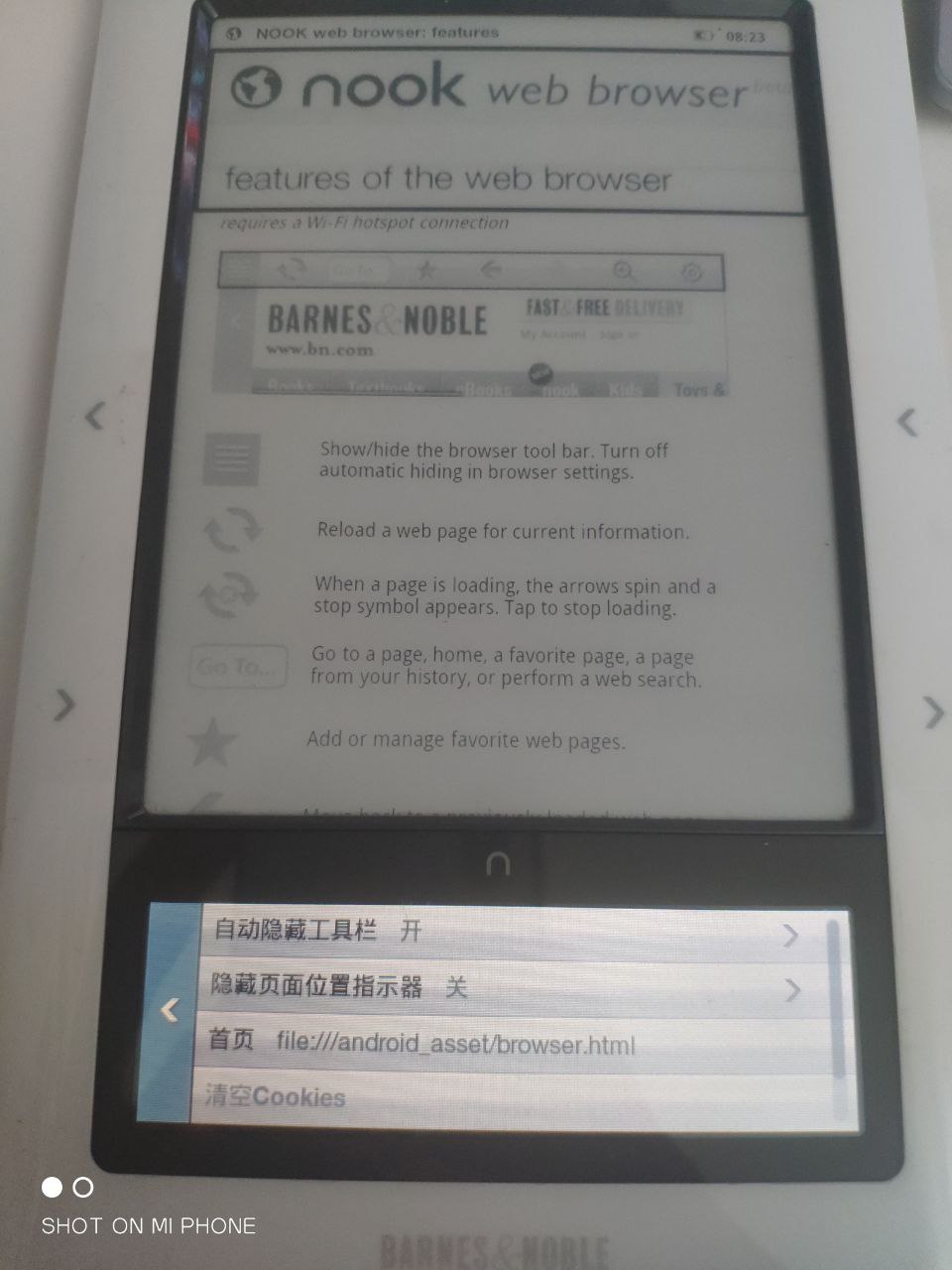

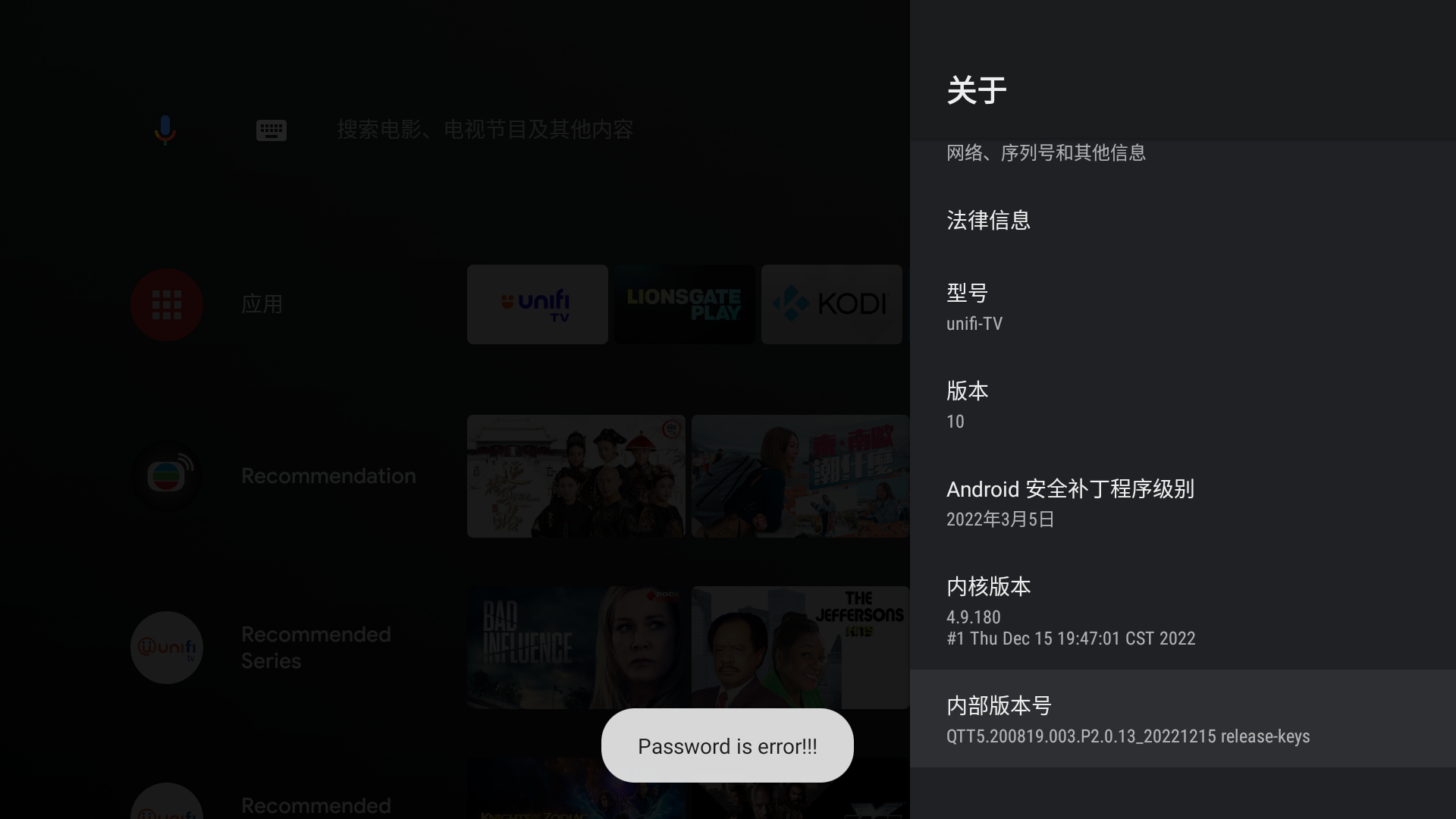

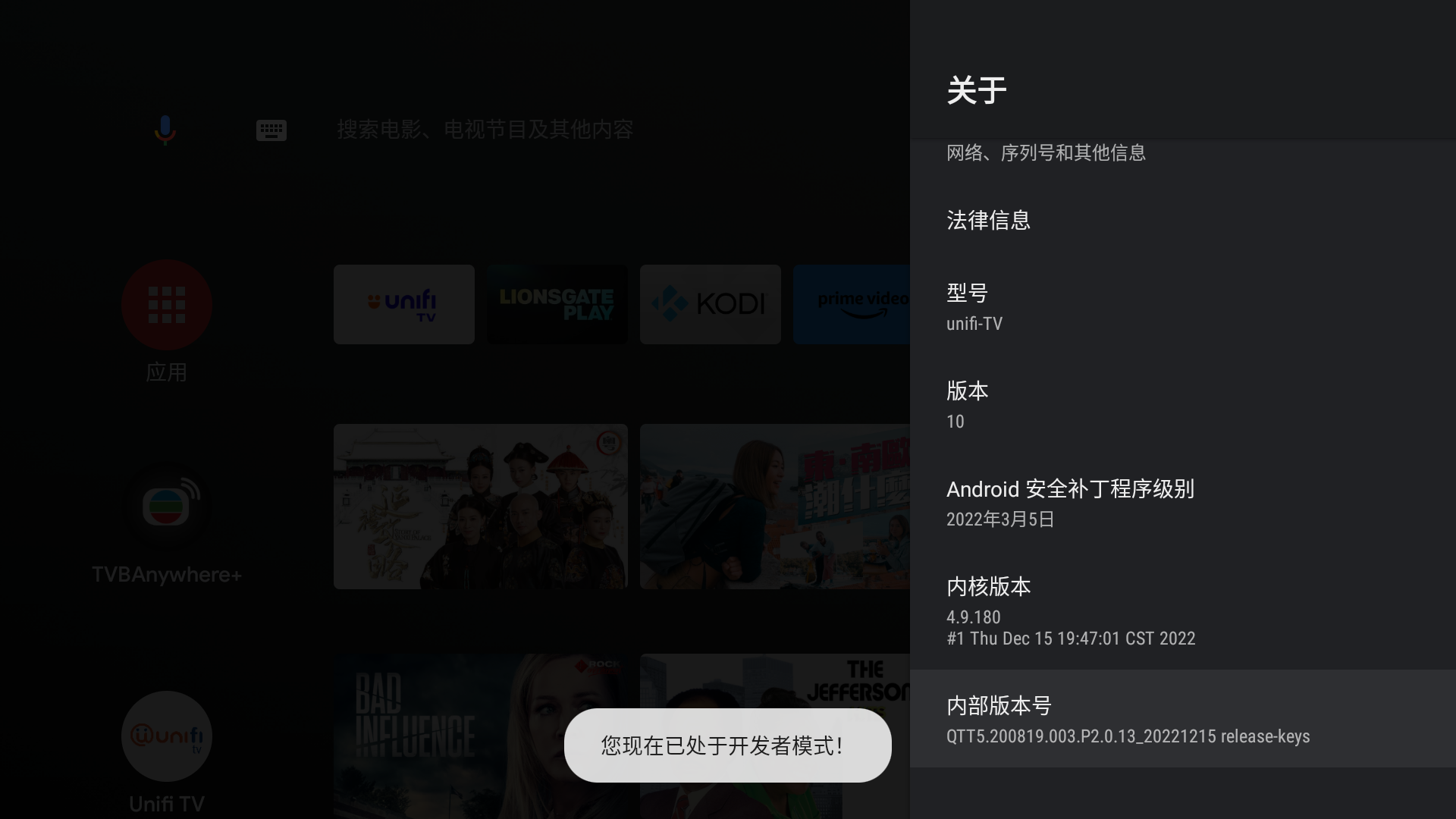

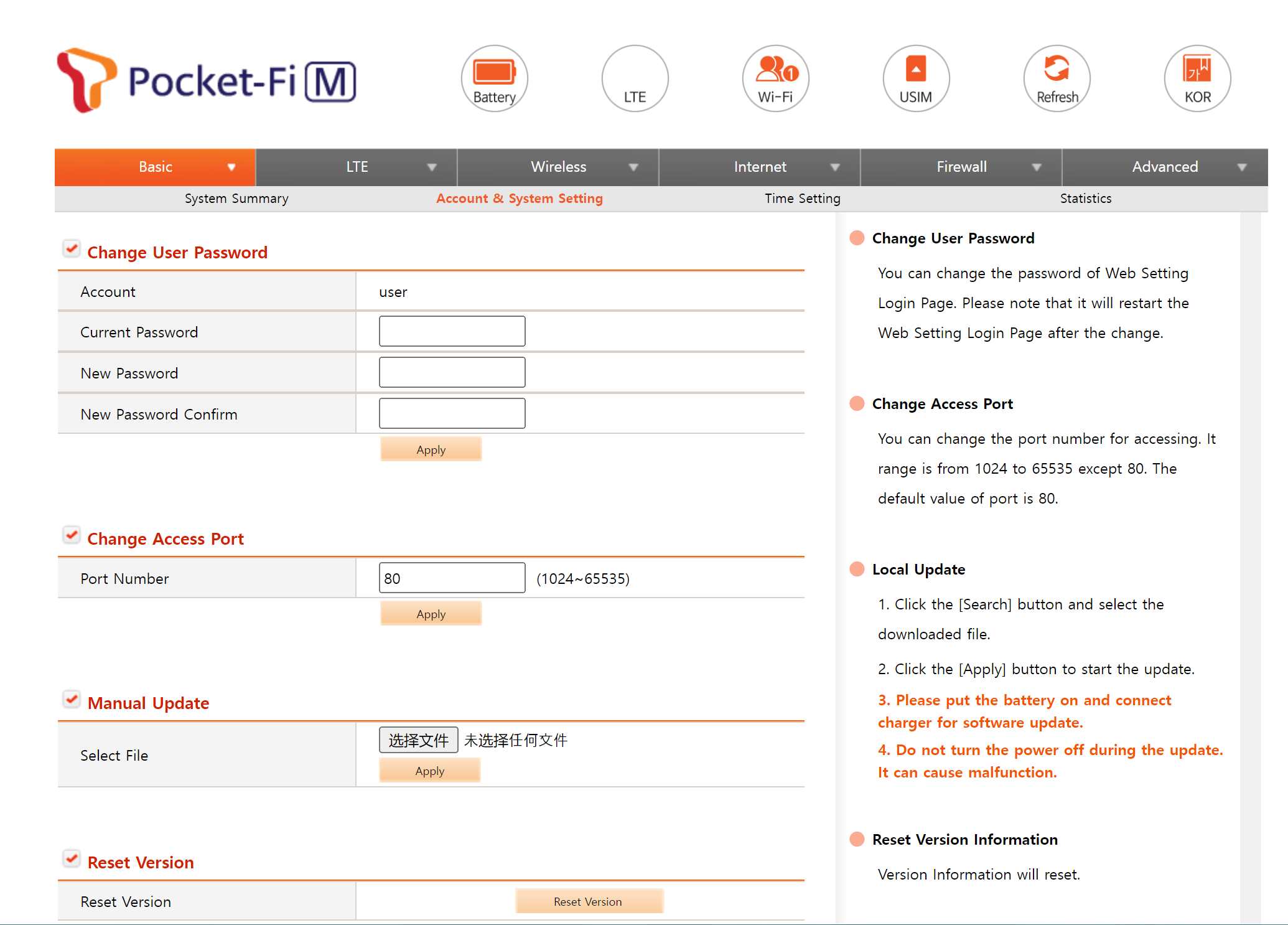

在官方指南里面其实有提到如何进入管理员面板,但是并未提到里面的详细设定,仅仅表明了可以手动安装系统更新,漏洞就出现在这里

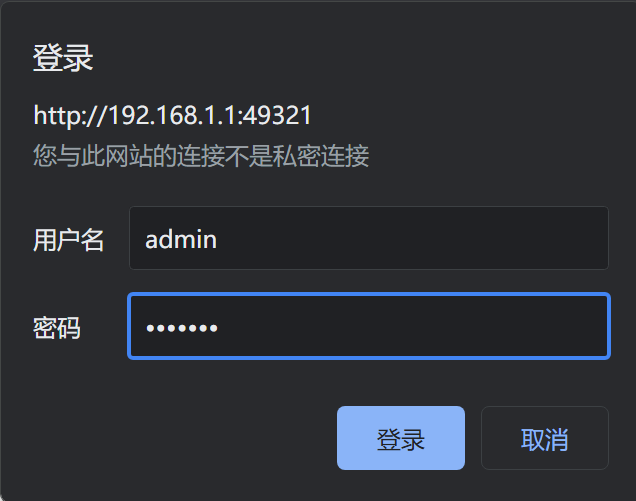

我们只需要一点点后壳上的信息即可进入管理员面板

http://192.168.1.1:4XXXX (XXXX为你设备的IMEI最后四位数)

管理员面板用户名为admin,密码为IMEI上方的SN序列号

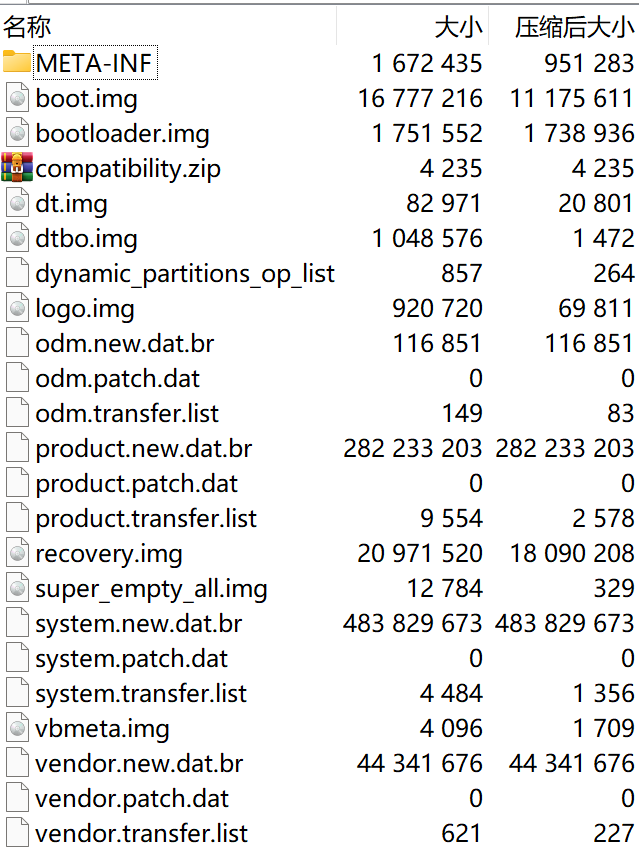

在上方栏中找到Basic -> Account & System Setting -> Manual Update

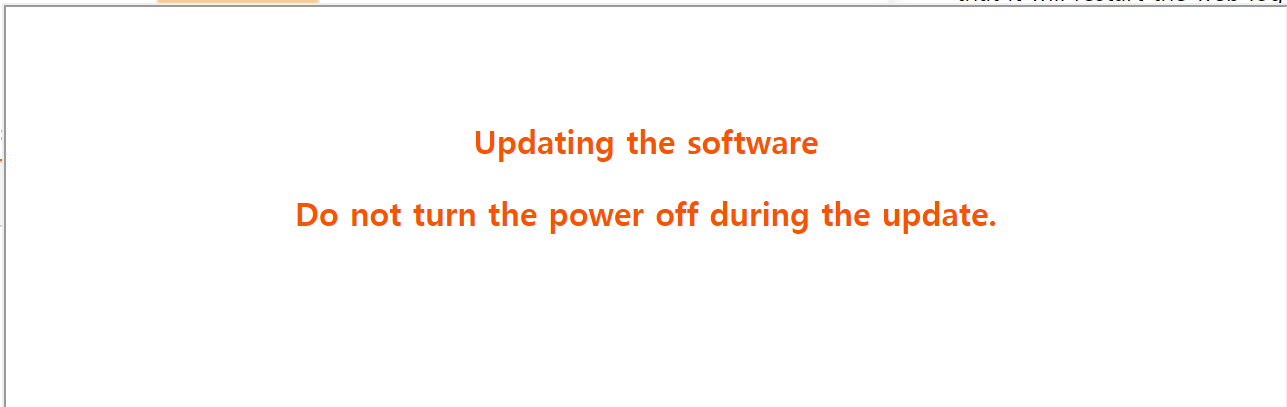

选择更新包后即可开始更新

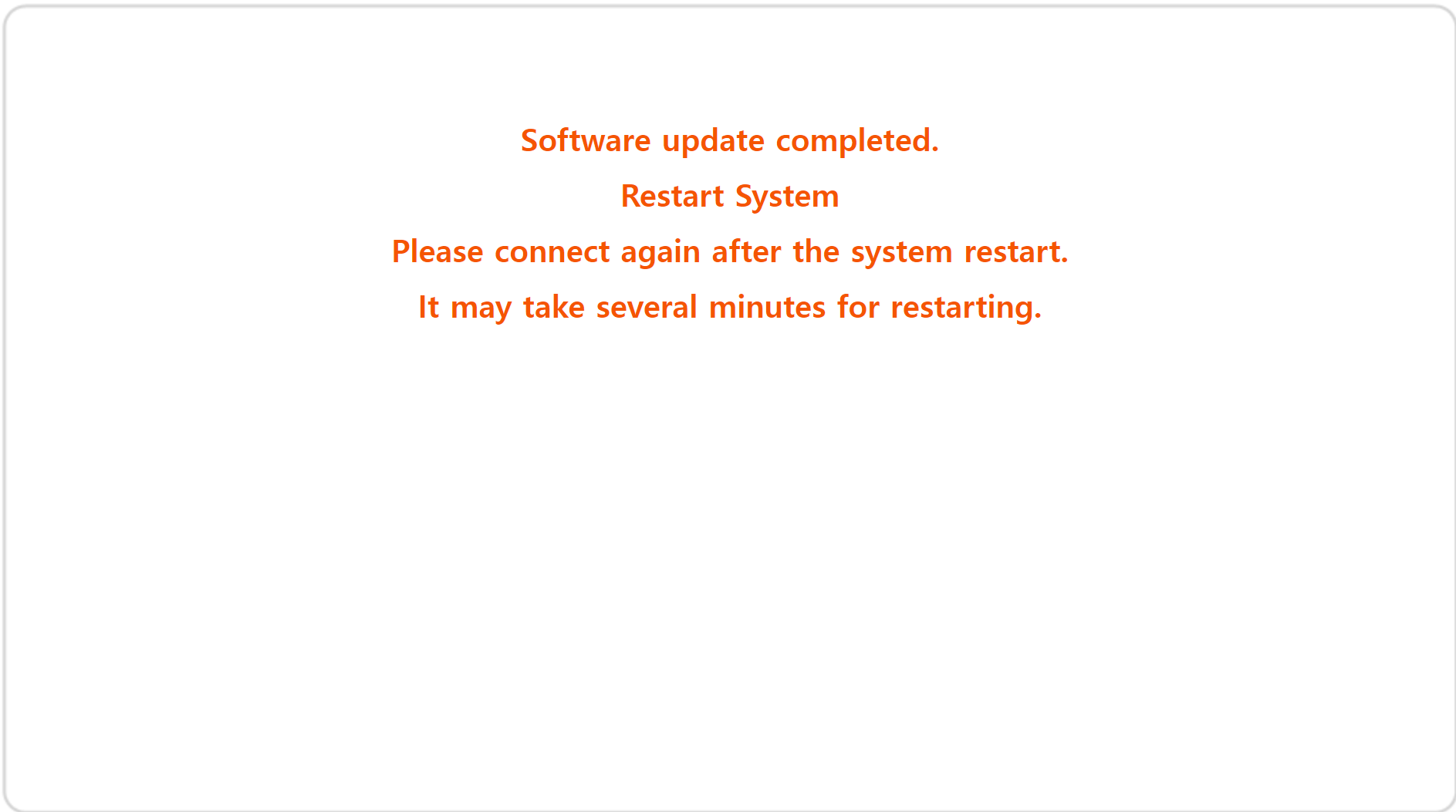

更新完成后会提示以下界面,等待设备重新启动即可更新到2017年8月编译的最新版本

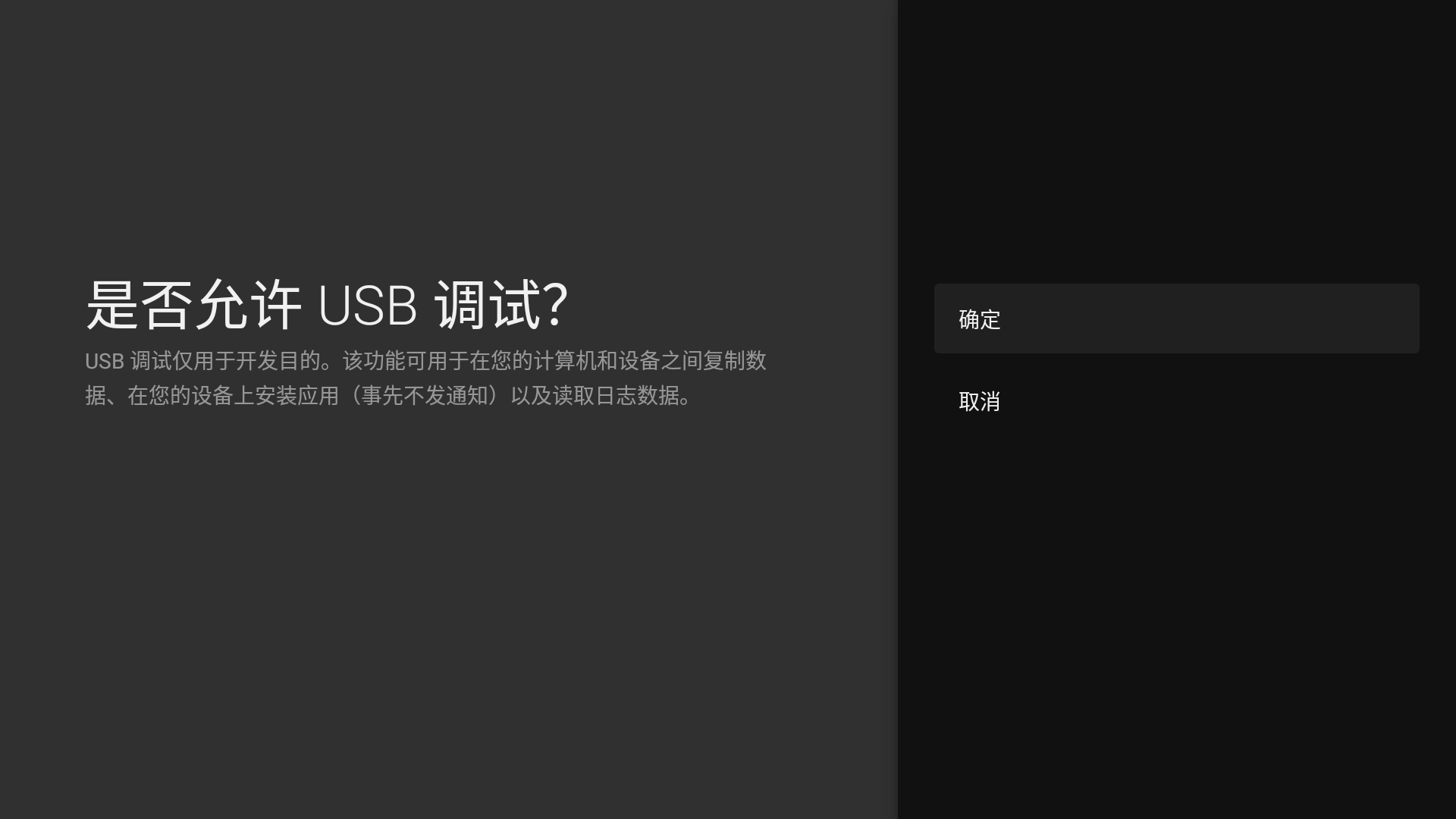

解锁

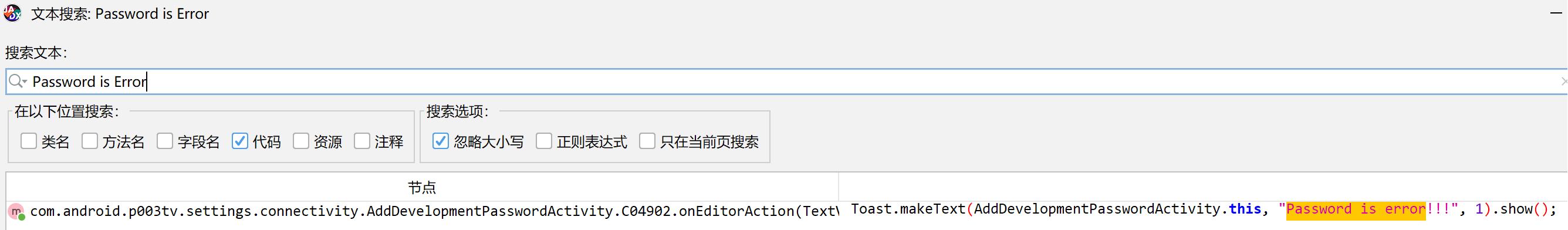

在管理员面板中稍微做了下发掘,就找到了网络锁解锁选项,我觉得可能韩国人根本没有想好好锁这个机器吧

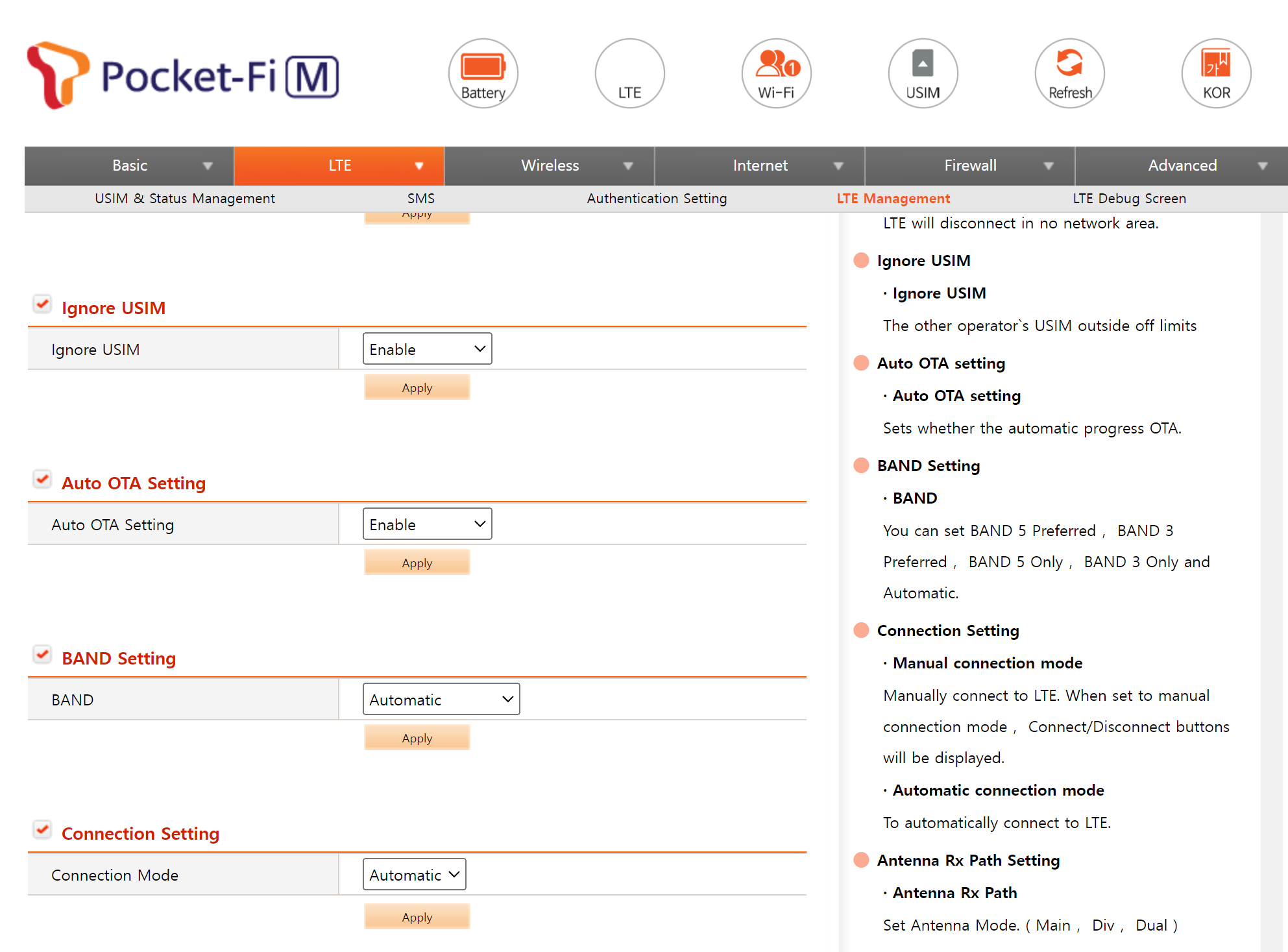

修改以下两个选项

LTE -> LTE Management -> Ignore USIM 改为Enable

LTE -> LTE Management -> Connection Setting 改为Automatic

选项需要一个一个进行修改,改完一个之后需要按一次Apply然后等待系统重启后再修改下一个选项

执行完成这两个修改之后这个设备的网络锁即告解除

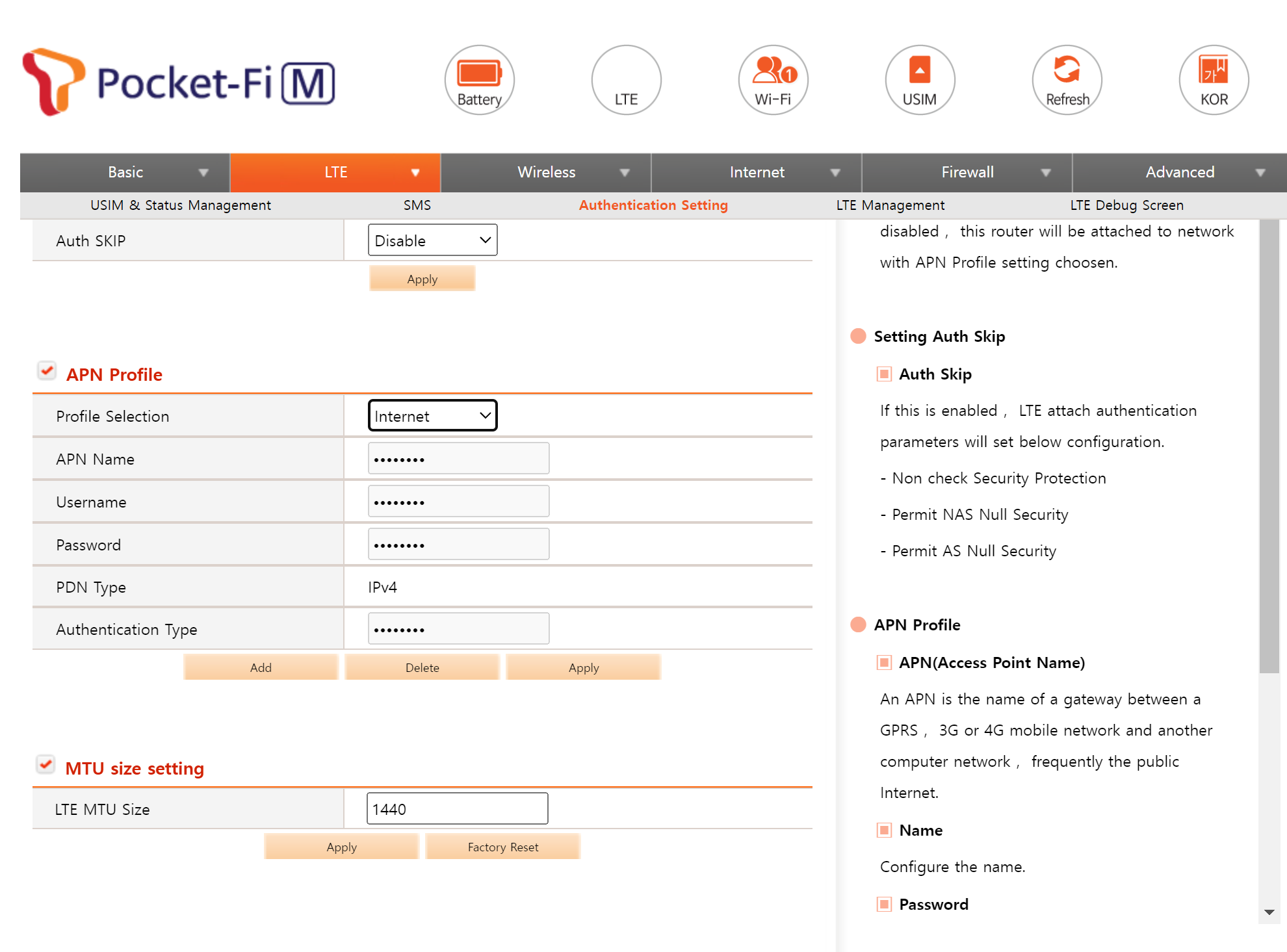

设定APN

继续进入管理员面板

找到LTE -> Authentication Setting -> APN Profile

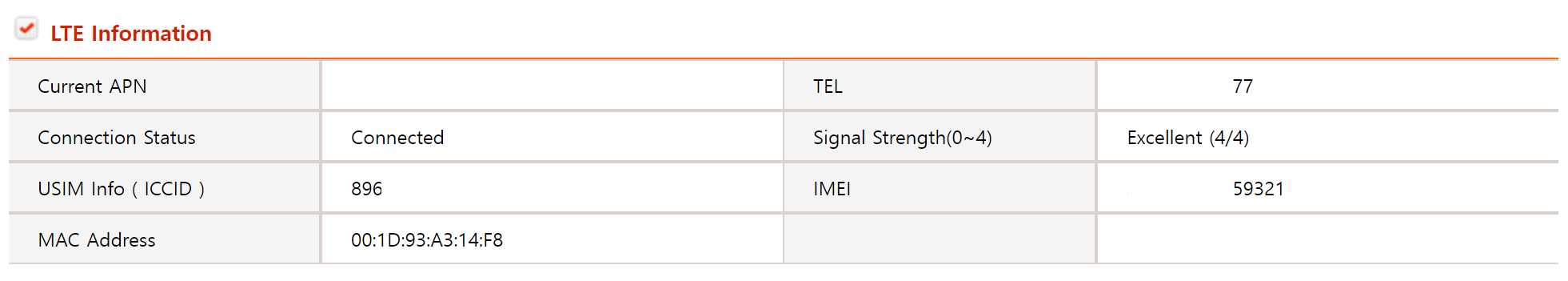

即可新增自己的APN并且应用了,应用之后重启再次进入管理员面板,即可看到已经连上了数据网络

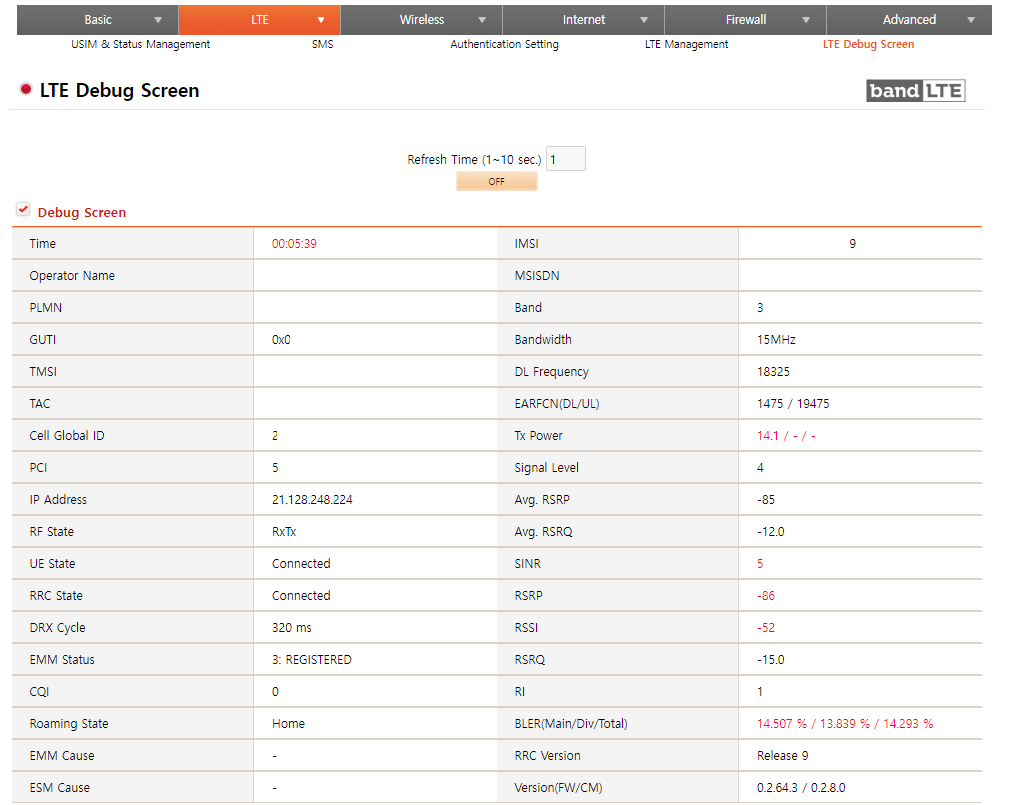

LTE调试

这个设备也可以看到很详细的LTE基站/频点等信息

在LTE -> LTE Debug Screen点选ON即可看到

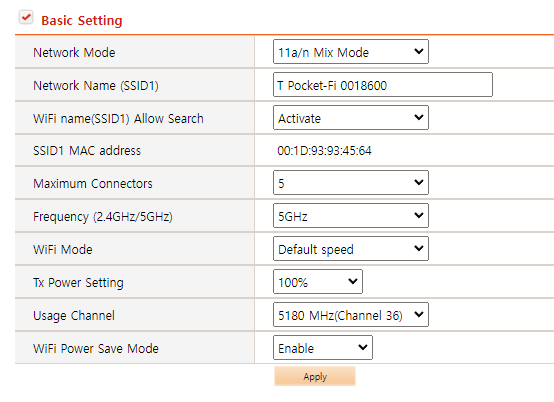

5Ghz Wi-Fi

这个设备也支持5Ghz频段,但是只可双频单发,可以让Wi-Fi协商速度到300Mbps

可在Wireless -> Basic Setting -> Frequency中改为5Ghz,也可以修改是否开启省电模式等设置

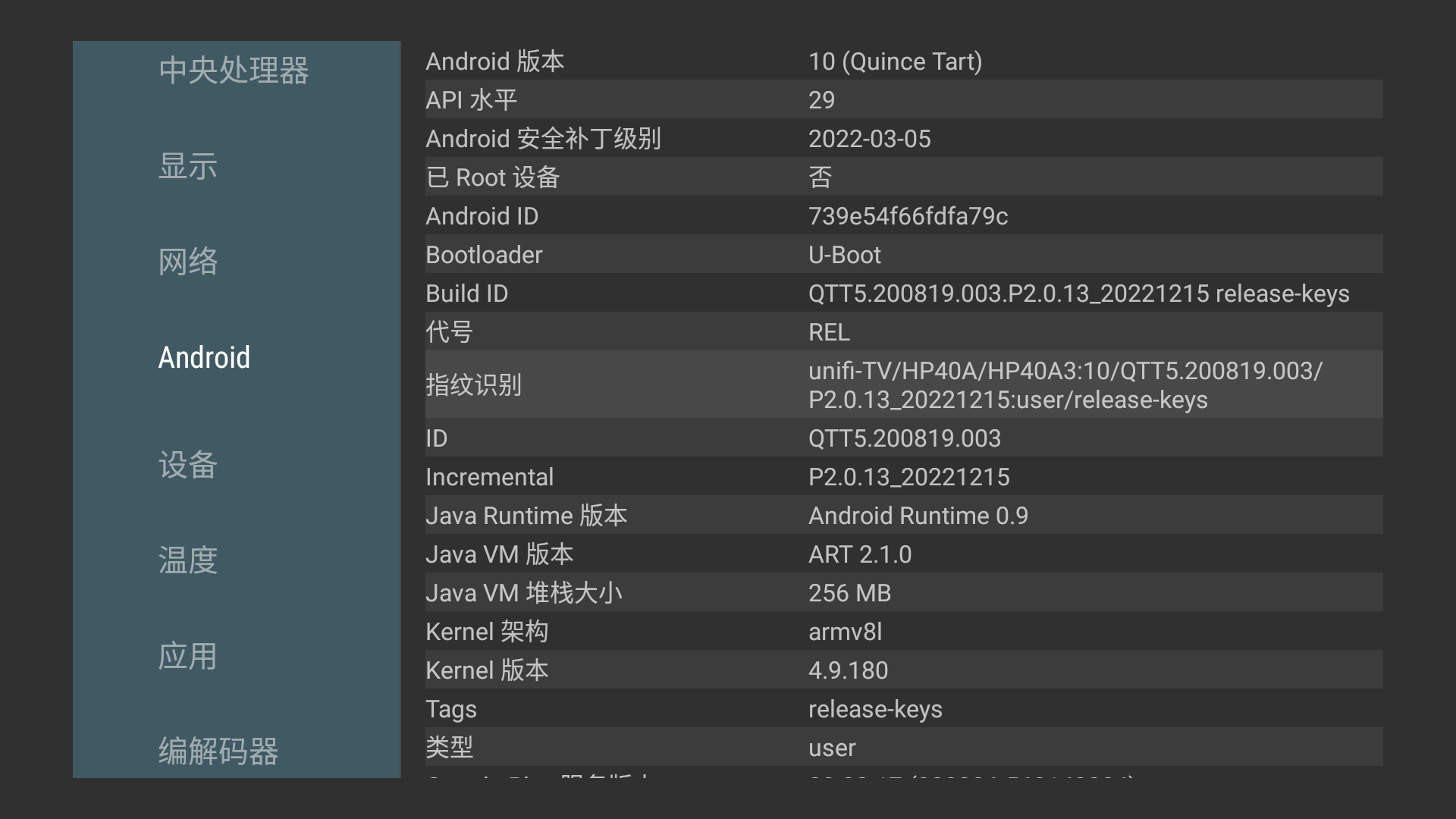

配置

SoC: GCT GDM7243M 单核1Ghz ARMv7

RAM: 256MB

WLAN: Marvell SD8897 SDIO总线

LTE频段: FDD-LTE B3/B5(LTE Cat.4)

隐藏频段: FDD-LTE B4/B13

AP系统: Linux 3.10.38 uClibc构建

BP系统: T-KERNEL (ITRON)

支持作为USB RNDIS网卡

下载

官方文档(韩文):OV6NZ5_URoad-LFM300_Upgrade_Manual.pdf

LFM300 V13011版本固件:OV6NZ5_URoad-LFM300_SKT_WEB_v13011.enc

LFM300R V12811版本固件:OV6NZ5_URoad-LFM300R_SKT_WEB_v12811.enc

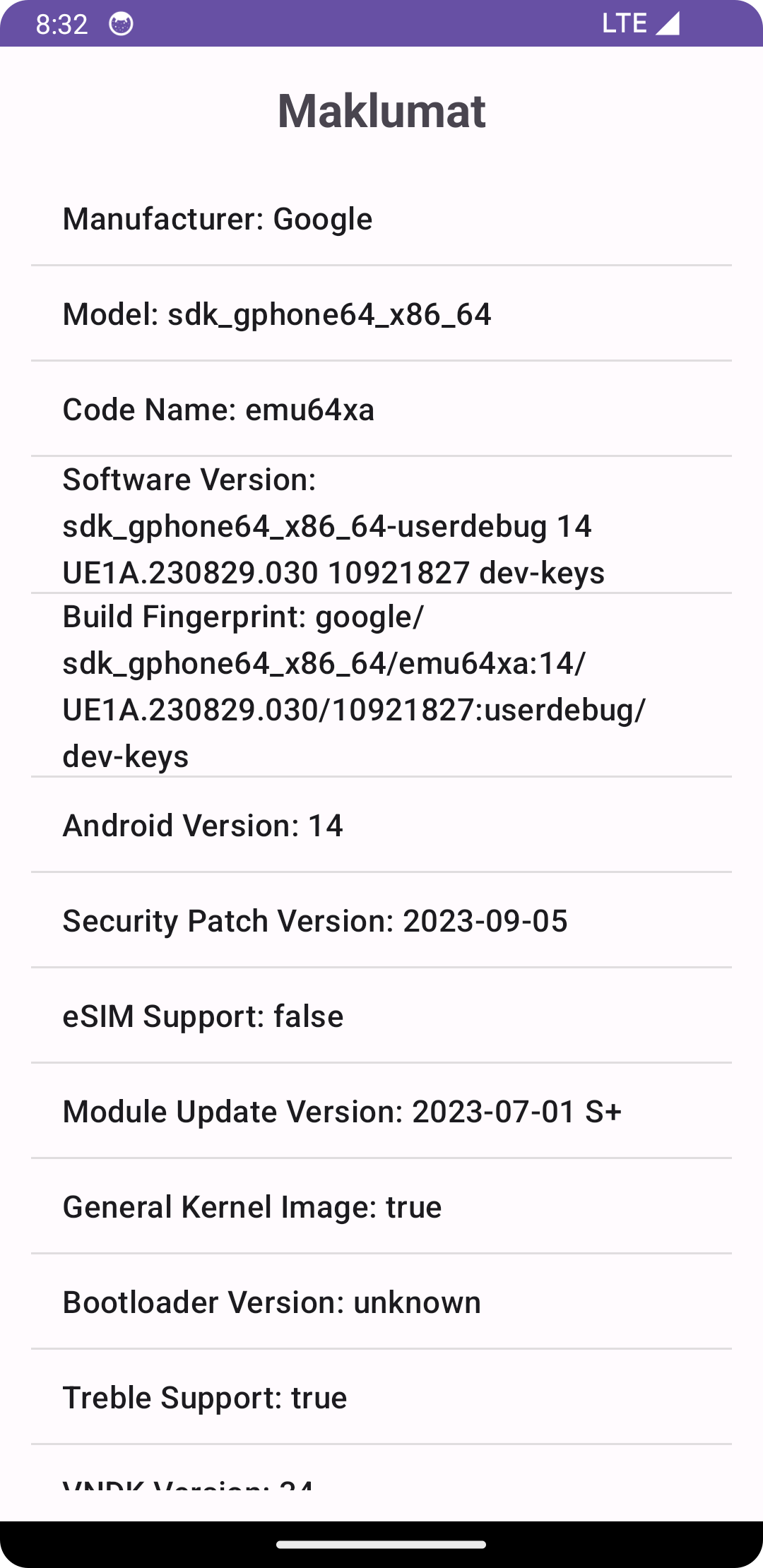

手机APP(无法兼容新的Android版本):URoad_LFM300_1.3.0.apk